1 概述

安天安全研究与应急处理中心(Antiy CERT)的工程师在近日接到用户反馈,其服务器被勒索软件加密。经过分析判定认为该加密服务器的勒索软件是GlobeImposter家族的新变种。

GlobeImposter家族在2017年5月份被首次发现,目前发现的样本没有内网传播功能,一般使用包含混淆的JaveScript脚本的垃圾邮件进行传播,加密用户文件并勒索比特币。此次发现的样本为GlobeImposter家族的最新变种,其加密文件使用.CHAK扩展名,取消了勒索付款的比特币钱包地址及回传信息的“洋葱”网络地址,而是通过邮件来告知受害者付款方式,使其获利更加容易方便。由于GlobeImposter家族使用了RSA2048算法加密,解密极其困难,目前该勒索软件暂无解密工具,如有人称其有解密工具,很有可能是向攻击者交付赎金以获取解密工具的行为,安天不建议也不支持采取此种方式。

经验证,安天智甲终端防御系统可对该勒索软件进行有效防御及查杀。

2 事件样本分析

2.1 样本标签

由于样本进入受害者计算机后进行了自删除操作,初始样本已经无法得到。我们根据该样本的行为特征在互联网中关联到了同一家族的其他样本,下面是该样本的详细信息:

表 2 1样本标签

2.2 样本分析

2.2.1 解密自身代码

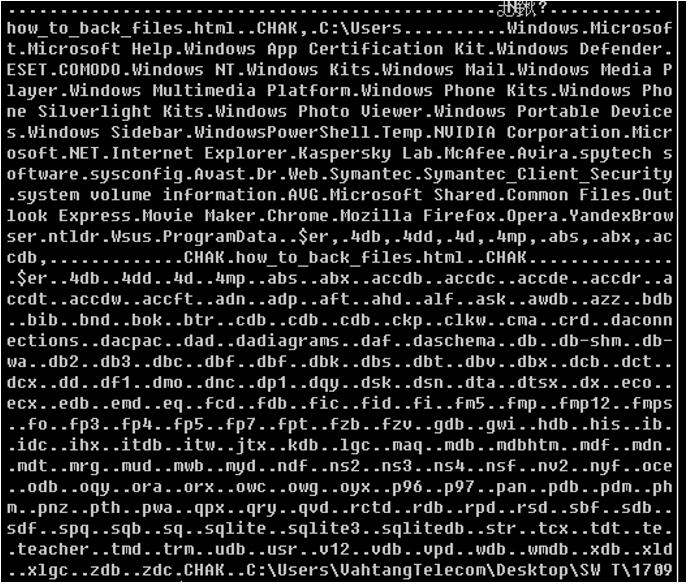

恶意代码样本为了防止被轻易地分析,加密了大多数字符串和一部分API,运行后会在内存中动态解密,解密后可以看到样本在加密时排除的文件夹与后缀名,如图所示:

图 2 1 样本解密后的排除文件夹与后缀名

2.2.2 实现持久化

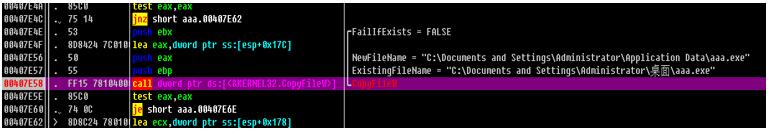

样本复制自身到%appdata%下,Windows XP系统的具体路径是“C:\Documents and Settings\Administrator\Application Data”,Windows 7系统的具体路径是“C:\Users\用户名\Appdata\Roaming”,如图所示:

图 2 2 样本复制自身到本地

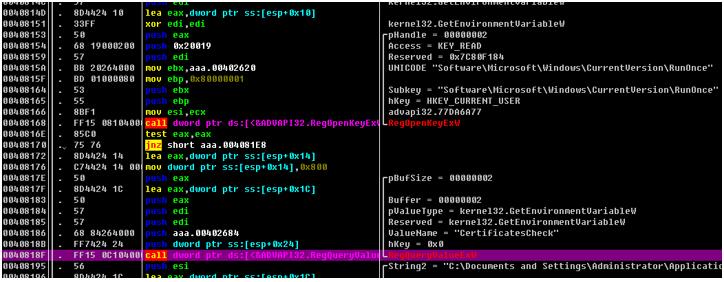

接下来修改注册表,在RunOnce下增加CertificatesCheck键,键值为恶意代码在%appdata%下的路径,使其在开机时自启动,如图所示:

图 2 3 样本修改注册表以自启动

2.2.3 加密前的准备工作

样本在加密文件前会结束包含硬编码关键字的进程,包括“sql”,“outlook”,“ssms”,“postgre”,“1c”,“excel”和“word”。这是为了解除对文件的占用,为下一步加密文件做准备。

图 2 4 样本结束包含关键字的进程

2.2.4 使用RSA算法加密文件

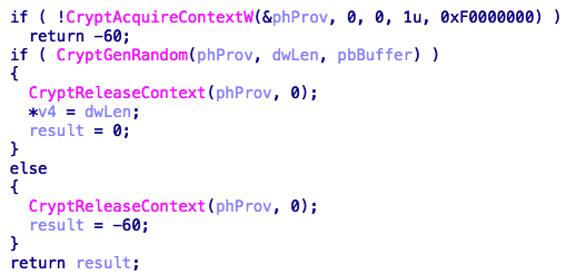

样本使用RSA2048与RSA1024算法进行加密,首先调用CryptGenRandom随机生成一组128位的密钥对,如图所示:

图 2 5 样本随机生成RSA密钥

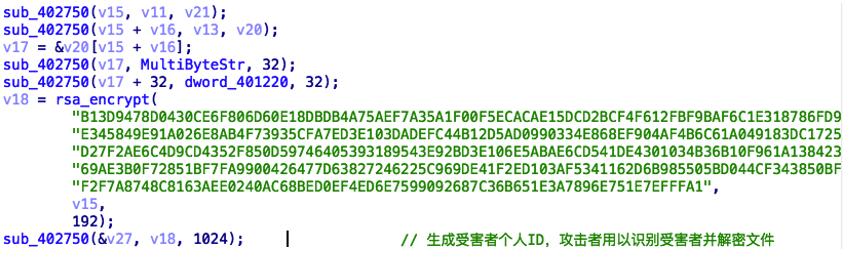

然后使用样本中硬编码的256位公钥加密刚刚随机生成的私钥,最后生成受害者的个人ID,如图所示:

图 2 6 样本利用硬编码密钥生成个人ID

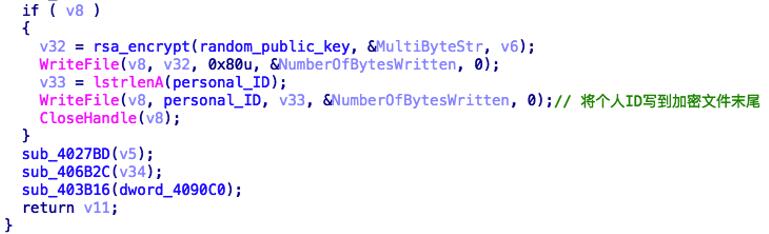

最后利用随机生成的公钥加密排除文件夹列表以外的所有文件并将个人ID写到加密文件的末尾,如图所示:

图 2 7 样本加密磁盘文件并将个人ID添加到文件末尾

此次事件中受害者被加密的文件如图2-8所示:

图 2 8受害者被加密的文件

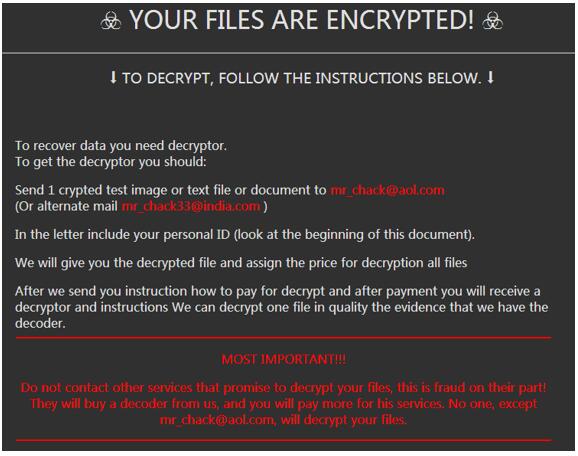

勒索软件在加密文件的同时创建了勒索信息文件how_to_back_files.html,要求受害者将一个加密的图片或文档发送到指定的邮箱,由于加密的文件末尾包含个人ID,攻击者可以通过个人ID及其手中的RSA私钥解出用以解密文件的私钥,这样就可以识别不同的受害者。攻击者会给出解密后的文件及解密所有文件的价格,在受害者付款后,攻击者会发送解密程序。下图为勒索信息文件内容:

图 2 9勒索信息文件

2.2.5 GlobeImposter家族使用的邮箱

根据关联信息发现在其他感染案例中,此勒索软件家族也会使用如下加密拓展名:.GOTHAM;.YAYA;.GRANNY;.SKUNK;.TRUE;.SEXY;.MAKGR;.BIG1;*.LIN;.BIIT;.THIRD;.DREAM;.freeman;.BUNNY。并且使用下列邮箱地址作为与感染者的联系邮箱:

表 2 2 GlobeImposter家族使用的邮箱

3 防护建议

3.1 预防建议

1.及时备份重要文件,且文件备份应与主机隔离;

2.及时安装更新补丁,避免一些勒索软件利用漏洞感染计算机;

3.尽量避免打开社交媒体分享等来源不明的链接,给信任网站添加书签并通过书签访问;

4.对非可信来源的邮件保持警惕,避免打开附件或点击邮件中的链接;

5.定期用反病毒软件扫描系统,如杀毒软件有启发式扫描功能,可使用该功能扫描计算机;

6.部分GlobeImposter勒索软件之前的变种利用RDP(远程桌面协议)暴力破解远端机器的密码实现传播,因此建议关闭RDP。

3.2 安天智甲有效防护

针对本次发现的GlobeImposter勒索软件变种,安天智甲终端防御系统(以下简称安天智甲)可进行有效防护与查杀:

图 3 1安天智甲告警界面

安天智甲可对GlobeImposter勒索软件进行拦截,系统重启后,文件没有被加密。

图 3 2安天智甲文档保护界面

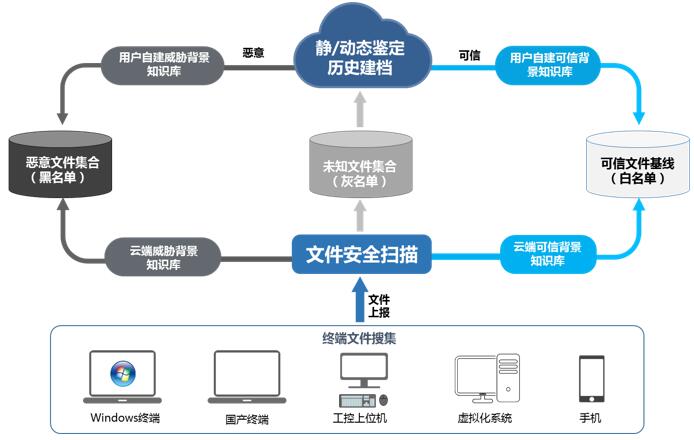

4 安天智甲简介

安天智甲是一款面向政府、军工、能源、金融、交通、电信等各行业用户的企业级终端安全防护产品,产品集成了病毒检测查杀、系统加固、主动防御、介质管控、文档保护、行为画像等功能,并能有效与管理中心和安天态势感知产品互动,协助客户建立更全面的资产防护体系和风险认知能力,使态势感知能够有效落地。

对于企业用户来说,针对勒索软件类的安全威胁防护,安天智甲可从预警、防御、保护、处置和审计几个步骤来进行有效防御和处理,保护系统免受攻击。

安天智甲采用多机制防护模式,通过边界防御、主动防御以及文档安全工具等多种手段,能够自动阻断勒索软件的进入、启动和破坏等行为,并且具有不依赖病毒特征的检测防护能力。目前,安天智甲在防勒索软件方面,具有国内领先地位,并持有多项自主专利。

边界防御

安天智甲会自动扫描通过各种协议进入系统的文件,例如邮件附件、浏览器下载、即时通讯传输等,当发现进入系统的文件是已知勒索软件时,会自动进行告警并删除,不给勒索软件启动的机会。

主动防御

安天智甲具有勒索软件行为特征库,其中包含了大量勒索软件常有的行为特征。在文件启动后,客户端会监控文件行为,如果发现进程行为有疑似勒索软件的行为,在加密行为发生前,即可阻止,保障用户数据安全。

通过主动防御,可以有效识别出绝大部分加密类勒索软件,让客户端获得不仅仅依赖于病毒文件特征的防御能力。

文档安全工具

通过文档安全工具,用户可设置指定路径的防护文件夹或者进行全盘防护,只有授信的进程能够访问受保护的文件,例如某个受保护的Word文档,只有Office进程可以进行访问,而一个未知进程则不能进行访问,从而有效保证受保护文档的安全。另外安天智甲可灵活适应用户需求,如用户可设置授信程序等。

通过安天智甲的三重防护,可以有效阻止已知勒索软件和未知的勒索软件。在2017年5月爆发的Wannacry事件中,安天智甲2016年10月的版本即可进行有效防御,这也是目前国内已知最早的可防御Wannacry的终端安全产品。

图 3 3安天智甲产品结构

5 小结

在过去的一年中,勒索软件可谓是一波未平,一波又起。从利用NSA网络军火的“魔窟”到破坏系统的“必加”,勒索软件的种类如潮水般增长,而其功能也在不断地变化。GlobeImposter家族并不像“魔窟”等利用漏洞渗透内网,而是通过垃圾邮件中的JavaScript脚本传播,这与前几年火热的勒索软件“Locky”如出一辙。从目前存在的一些变种上来看,GlobeImposter作者的目的是更隐蔽、方便、快速地获取利益,取消“洋葱”网络地址、取消比特币钱包地址、使用邮件告知受害者付款方式、不使用内网传播功能,这些都可以猜测出攻击者的意图。从代码的角度上来看,GlobeImposter家族使用了大量的动态解密来对抗分析,这是它与其他勒索软件最大的不同,同时其不断地更换加密文件后缀及邮箱地址,更能说明隐蔽地进行勒索获利是攻击者的主要目的。