一月中旬,Masslogger特洛伊木马的一个变种被发现正被用于窃取Microsoft Outlook、Google Chrome和messenger service帐户凭据为目的的攻击中。

具体攻击过程

Masslogger是一个间谍软件程序,在2020年4月首次在野外被发现,是根据地下论坛达成的许可协议,此次新的变种使用了一种经过编译的HTML文件格式来触发感染链,新变种的存在意味着恶意软件作者正在不断调整他们的武库,以逃避检测并将他们货币化。

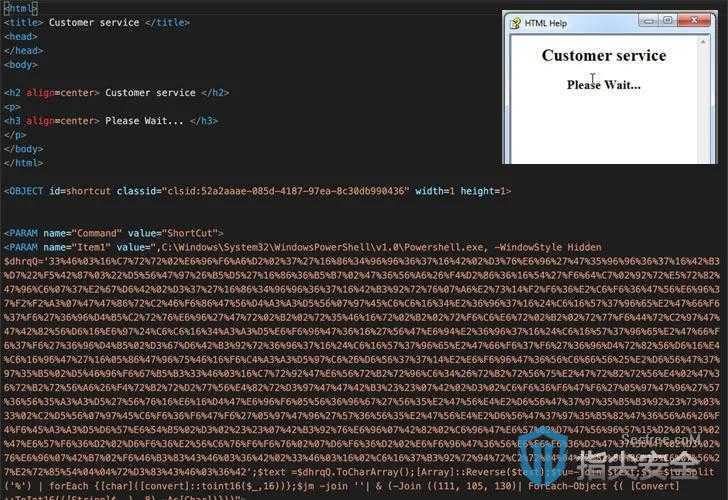

攻击者通过网络钓鱼电子邮件开始攻击,将邮件伪装成与业务相关的查询,并包含.rar附件,如果受害者打开附件,它们将被拆分为扩展名为“r00”的多卷归档文件,并带有.chm文件扩展名,Masslogger活动使用此命名方案是为了绕过任何会基于文件扩展名阻止电子邮件附件的程序。

然后提取一个编译的HTML文件.CHM(合法Windows帮助文件的默认格式),其中包含一个嵌入JavaScript代码的HTML文件,以启动主动感染过程。在每一个阶段,代码都会被混淆,并最终导致部署一个包含Masslogger加载程序的PowerShell脚本。

Masslogger特洛伊木马变种,专为Windows机器设计,用.NET编写,在存储在内存中作为缓冲区,用gzip压缩后,恶意软件开始收集凭据。Microsoft Outlook、Google Chrome、Firefox、Edge、NordVPN、FileZilla和Thunderbird都是特洛伊木马攻击的目标应用程序。攻击行为几乎完全执行并且仅存在于内存中,磁盘上唯一的组件是附件和已编译的HTML帮助文件。

窃取的信息可以通过SMTP、FTP或HTTP通道发送,上传到Exfilter服务器的信息包括受害者的PC用户名、国家/地区ID、机器ID和时间戳,以及与配置选项和正在运行的进程有关的记录。

新闻来源:

https://blog.talosintelligence.com/2021/02/masslogger-cred-exfil.html

内存安全权威专家linxer

攻击者为了侵入系统,常会利用一些合法程序如浏览器、office软件、rar或者欺骗电子邮件等各种方式来绕过系统中的安全防护,将0day漏洞、无文件(Powershell脚本等)等恶意代码置入目标主机的内存中,这些代码在内存中执行,入侵后常会被用来帮助攻击者横向移动。用户可以配置系统来记录Powershell等事件,或者部署内存保护系统,安芯神甲智能内存保护系统支持监测并拦截恶意Powershell攻击,可以有效防护针对系统和第三方软件的漏洞攻击和基于内存的无文件攻击。