【导读】7月16日(昨天),美国网络安全和基础设施安全局(CISA),英国国家网络安全中心(NCSC),加拿大通信安全机构(CSE)和美国国家安全局(NSA)发布了一份联合报告,称APT29组织使用WellMess系列工具针对美国、英国和加拿大的新冠病毒研究和疫苗研发相关机构发动攻击。值得注意的是,报告中该重点提及的“WellMess”正是一例全新APT组织,2019年360安全大脑就已捕获并发现了WellMess组织一系列的APT攻击活动,并将其命名为“魔鼠”,单独编号为APT-C-42。更为惊险的是,360安全大脑披露,从2017年12月开始,WellMess组织便通过网络渗透和供应链攻击作战之术,瞄准国内某网络基础服务提供商,发起了定向攻击。

神秘APT组织WellMess被揭秘!

就在刚刚,360安全大脑披露了一例从未被外界公开的神秘APT组织——WellMess组织,并将其命名为“魔鼠”,单独编号为APT-C-42。从2017年12月起一直持续到2019年12月,WellMess组织先后对某机构服务器、某网络基础服务提供商,进行长期的攻击渗透活动。

虽然,2018年日本互联网应急响应中心曾报道过该组织的相关攻击活动,但那次只是将wellmess及其僵尸网络归为未知的Golang恶意软件。

而这一次,基于WellMess组织独特攻击特点和精密攻击技战术,360安全大脑确定并国内首家将其定义为APT组织。

为更进一步了解这例全新的、神秘的APT组织,智库分为以下四问,依次详细解析:

【一问】

WellMess组织凭何被归属于APT组织行列?

追本溯源,这里我们先回看下什么是APT,据百科介绍:

APT(Advanced Persistent Threat):又名高级持续性威胁,是指隐匿而持久的网络入侵过程。其通常是出于政治、军事或经济动机,由国家级黑客组织精心操刀策划,针对特定组织或国家发动的持续性攻击。

APT攻击具有三个特征:高级、长期、威胁。

高级:强调使用复杂精密的恶意软件及技术以利用系统中的漏洞;

长期:暗指某个外部力量会持续监控特定目标,并从其获取数据;

威胁:则指人为的或国家级黑客参与策划的攻击。

而根据360安全大脑披露的报告中,我们发现WellMess组织备其以下特点:

攻击能力上:擅长使用GO语言构建攻击武器,具备Windows和Linux双平台攻击能力;

攻击时长上:对目标的针对性极强,对目标进行了较长时间的控制;

攻击威胁上:攻击前期进行了周密筹划,针对目标和关联目标发动了供应链攻击行动。

基于上述WellMess组织的攻击特点与APT攻击定义与关键要素基本吻合,所以360安全大脑认定WellMess组织为一起新的APT组织。

而在命名考量上,由于WellMess是一种在Golang中编程的恶意软件,而又因Golang语言的吉祥物为地鼠,与此同时“Mess”谐音 “Mise”,故而360安全大脑将这例新APT组织命名为“魔鼠”。

这里还有一些有趣的地方,报告称,WellMess是该组织的一个核心函数名,经过分析其功能原本的全称含义可能为“WelcomeMessage”。从另一个角度看这个命名,“Mess”单词译意为混乱,所以,这个函数名表面也许是来自攻击者表达欢迎的信息,而反面也可以理解为攻击者要制造“彻底的混乱”。

【二问】

WellMess组织的攻击技术有多厉害?

根据昨天,美国网络安全和基础设施安全局(CISA),英国国家网络安全中心(NCSC),加拿大通信安全机构(CSE)和美国国家安全局(NSA)发布的联合报告,我们可以看到:WellMess组织针对美国、英国和加拿大的新冠病毒研究和疫苗研发相关机构发动了攻击。

而实际上,360安全大脑追踪溯源发现:

最早于2017年12月,WellMess组织便针对某机构的服务器进行了网络渗透攻击。直到2019年8月-2019年9月期间,WellMess组织又将重点攻击目标转向为某网络基础服务提供商,该公司的产品是各机构广泛使用的网络基础服务系统。

在攻击影响分析上,我们可以从对该组织的技战术攻击过程中,窥知一二。

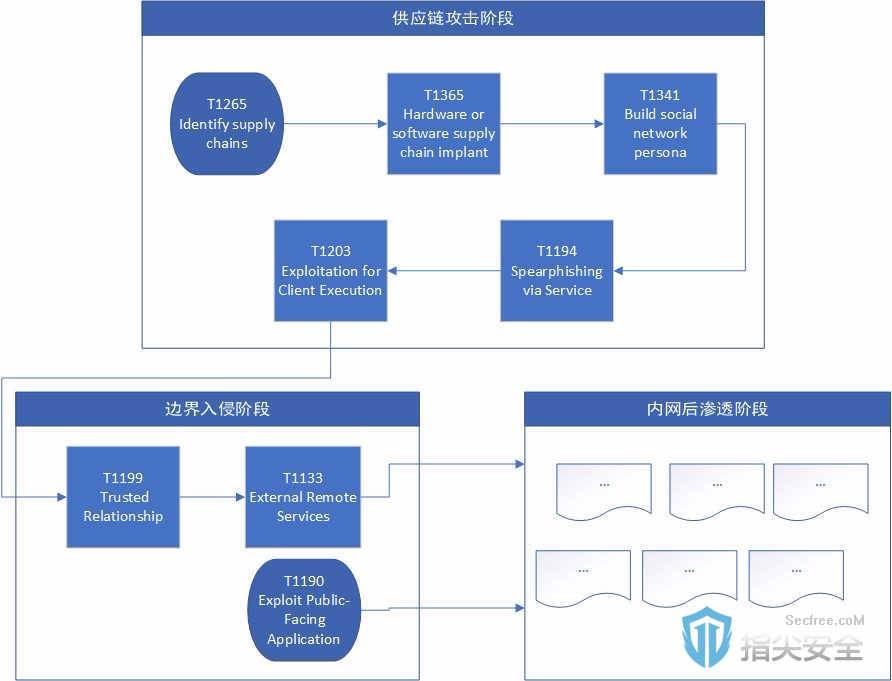

通过借鉴ATT&CK,360安全大脑将WellMsess的攻击技战术过程,分为如下三个阶段:

供应链入侵阶段

该组织通过架设恶意VPN服务器的方式进行钓鱼攻击,用社会工程学的方式诱导目标连接恶意VPN服务器,达到远程植入木马后门的效果。

边界入侵阶段

该组织对多个目标实施了网络攻击,部分攻击是通过安全漏洞入侵目标网络的服务器,同时疑似通过失陷供应商的信任关系,获取账户密码接入目标网络边界服务(如VPN、邮件服务等)。

内网后渗透阶段

该组织在攻陷目标机器之后,会安装专属的后门程序,控制目标机器进行信息搜集和横向移动,同时为了行动的方便也会建立代理跳板隧道方便内网渗透。

而从“供应链入侵”到“边界入侵”再到“内网后渗透”,狡黠的WellMsess组织,采取“迂回”作战之术,并以“环环相扣”联动之姿,进行了长期的潜伏渗透。然而,上文我们已经讲到,WellMsess组织供应链攻击的重点目标为某网络基础服务提供商公司,而其产品又是各机构广泛使用的网络基础服务系统。

由此可见,我们所将承受的攻击影响,将是“攻破一点,伤及一片”的“毁灭级”杀伤力,整个国家网络系统或许都处于最危险的边缘之境。

【三问】

关于WellMess组织的具体攻击行为分析?

Part 1:供应链攻击行为分析

承接上文,如此神秘又强大的攻击组织,如此“低调又能制造混乱”的军团,如此“牵一发如动全身”的供应链攻击,其具体又是如何操作的呢?根据360安全大脑提供的报告显示:

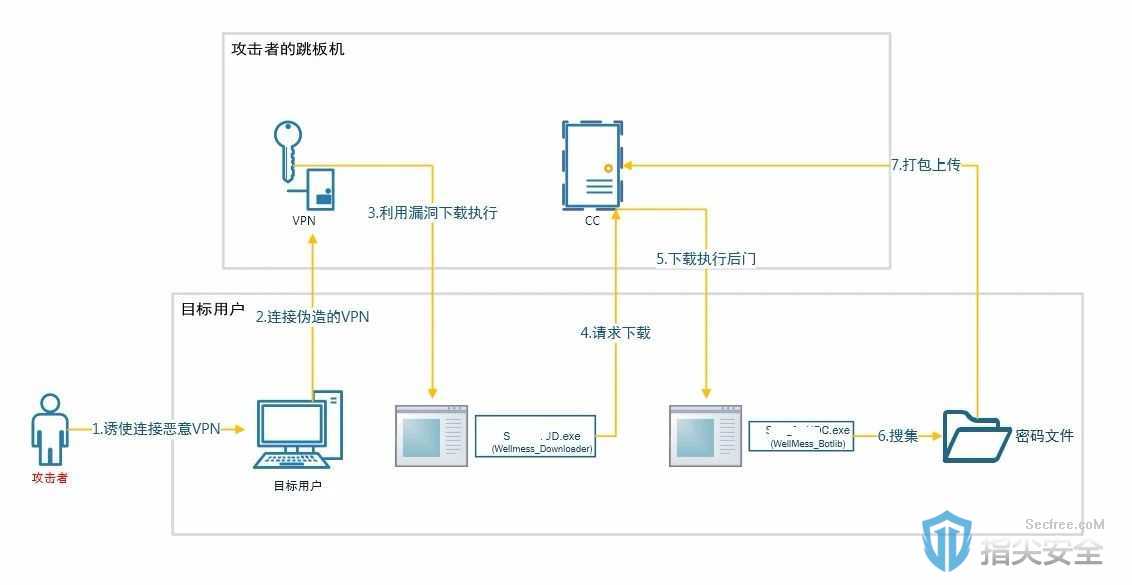

某流行VPN产品的客户端升级程序存在安全漏洞,攻击者通过架设恶意的VPN服务器,通过社会工程学方式诱使该公司产品技术人员登陆,当技术人员使用存在漏洞的VPN 客户端连接恶意的VPN服务器时,将自动下载恶意的更新包并执行。攻击者下发的恶意程序是该组织的专属下载者程序WellMess_Downloader,下载并植入的最终的后门是WellMess_Botlib。

整体攻击流程,如下图所示:

关于上文提到的某VPN厂商VPN客户端漏洞:该漏洞被利用时为在野0day漏洞状态,由360安全大脑捕获并报告给该厂商,双方确认漏洞编号(SRC-2020-281)并跟进处理。

Part 2:服务器渗透攻击行为分析

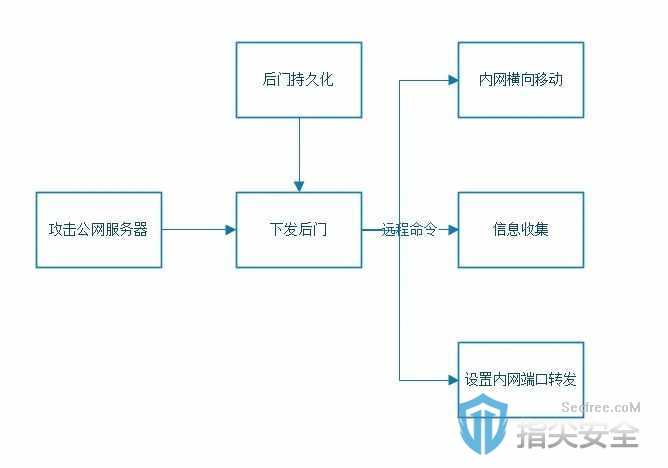

然而,除上述利用VPN客户端漏洞,发起供应链攻击外,在早期WellMess组织还针对目标服务器,发起了针对性的网络渗透。其具体攻击行为如下:

WellMess组织会先通过对公网服务器攻击,取得一定权限,下发并启动wellmess专用后门,用于维持shell权限,后门会定时反向连接C&C,通过远程控制命令完成收集信息、内网横向移动、设置内网端口转发等操作。而且由于服务器很少重启,所以该组织自身并没有内置设计持久化功能。攻击流程图如下:

值得注意的是,在服务器攻击中,WellMess组织用到了后门组件(包括GO类型后门和.Net类型后门)、持久化组件、第三方工具等攻击组件。

而关于上述两大攻击行为,360安全大脑根据其特性将其分别代号为WellVpn和WellServ。

【四问】

WellMess组织的幕后“操盘手”为谁?

由于在历史攻击数据中,暂未关联到与此次WellMess攻击模式相似的数据,目前只能通过此次攻击行动的攻击痕迹推测幕后组织的归属,360安全大脑对攻击时间范围和样本编译时间范围进行统计分析。

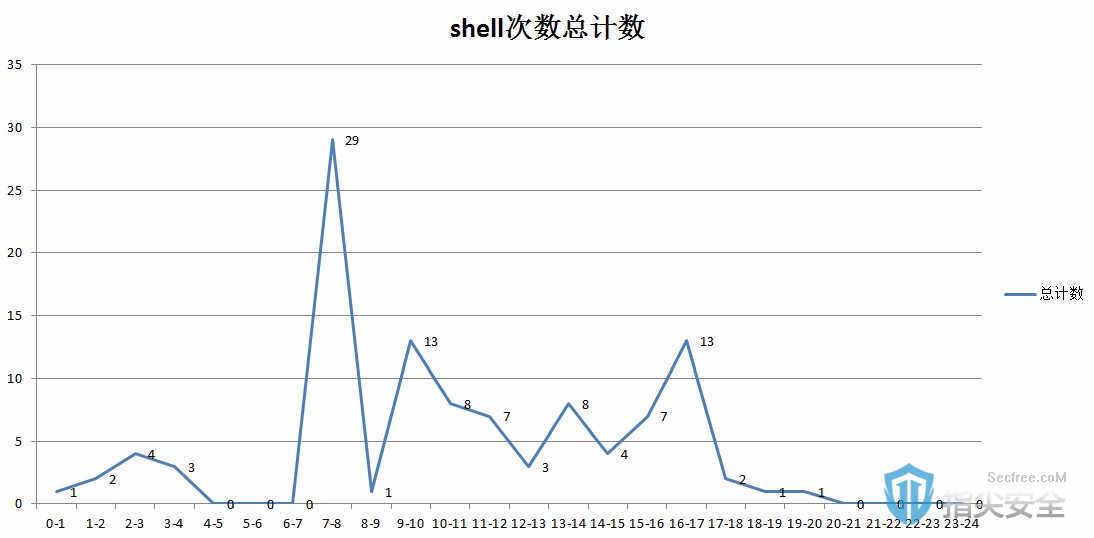

· 远程shell按小时统计时区(UTC+0)

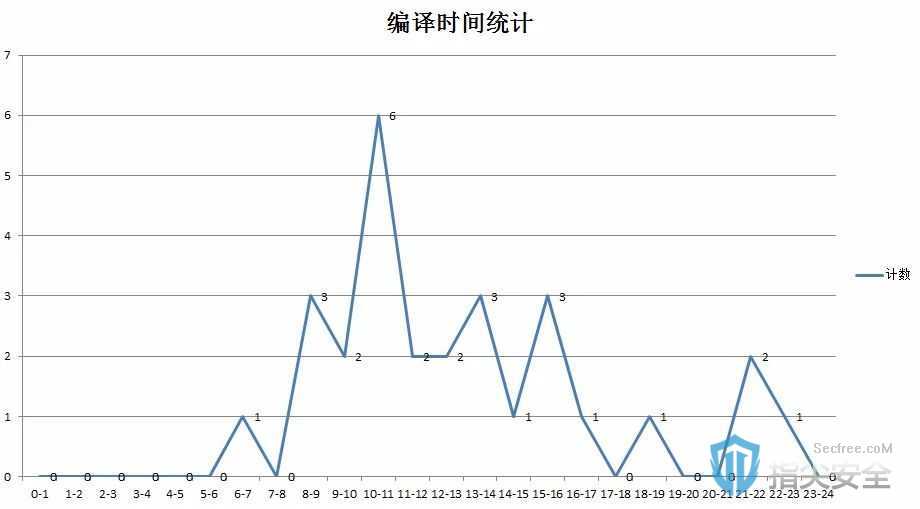

· 落地样本编译时间按小时统计时区(UTC+0)

根据攻击者远程shell的日志时间和样本的编译时间规律显示,该组织是来源于时区UTC+3即东三时区地域的国家。

智 库 时 评

平地一声惊雷起,揭开万倾网络攻防风云战。可以说,此次全新APT组织的披露,无疑为网络安全的世界再蒙一层冰霜。尤其是在网络战早已成为大国博弈重要手段之下,WellMess组织以其高隐秘性、广目标性、强杀伤性的供应链攻击,令全球的网络系统犹如不定时炸弹一样,随时会在临界点中“爆发”。

针对如此强劲的APT高阶威胁攻击,请相关单位提高警惕,保护好关键网络基础设施的安全,同时对客户端做好安全漏洞补丁的更新,并定期进行病毒查杀。

危机时刻,我们更希望业界如360安全大脑及其360威胁情报云、APT全景雷达等诸多安全产品,能持续性支持对该组织的攻击检测。

最后,关于360高级威胁研究院:它是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。