一个名不见经传的新勒索软件,引发一场物理界与思想界的“滔天巨浪”!

【导读】前段时间,智库曝出印度、涉美CIA、东亚半岛等多个国家级APT组织针对我国发起定向攻击,震惊哗然;前两天,就又被一种名为“WannaRen”新型比特币勒索病毒闹得“满城风雨”。然而,安全圈的世界里又从来不太平。或大或小的攻击,仍在每天每时每分钟上演。今天,智库再带来一起新勒索病毒DoppelPaymer案例,而事件的关键点在于:它勒索的是一家名为Visser Precision的精密零件制造商,没有拿到赎金的幕后操盘手选择“撕票”后,导致的却是特斯拉、波音、洛克希德·马丁公司和SpaceX等行业巨头公司的机密文件瞬间被公之于众。勒索的“炮火”似乎不亚于一场APT的袭击,它能爆发的威力似乎比我们想象的还要严重。

DoppelPaymer勒索软件:是一种相对较新的文件加密和数据窃取恶意软件。2019年中期以来一直活跃,曾被其勒索过的组织包括墨西哥国有石油公司Pemex和智利政府。DopelPaymer受到Maze勒索软件的极大启发,但其勒索信息并不会提示受害组织数据已被盗,仅提供支付赎金的网站地址。

而就是这么一个名不见经传的新软件,近期在安全圈掀起不小风浪。

勒索零件制造商不成,果断“撕票” 巨头公司机密文件惨遭泄露,缘何?勒索零件制造商不成,果断“撕票” 巨头公司机密文件惨遭泄露,缘何?

今年3月初,总部位于美国科罗拉多州丹佛的一家名为Visser Precision的精密零件制造商遭受勒索软件攻击。

关于Visser Precision或许你不太知晓,但它下游服务的客户你一定熟知。据资料显示,Visser Precision一直是特斯拉、波音、洛克希德·马丁公司、SpaceX等行业巨头的零件服务商。而此次黑客组织,也正是抓住它深处汽车、航空、工业制造业巨头公司关键供应商的地位,扬言威胁:如果Visser不支付赎金,就会将这些巨头公司的敏感文件公之于众。

Visser会如何选择与应对呢?消息显示,面对强势勒索,Visser的官方回应:拒不向黑客组织缴纳赎金,宣布已在着手进行全面调查,以找出导致攻击的安全漏洞,并表示勒索不会影响其公司业务的正常运行。

官方如此“冷处理”的行为,全然激怒了黑客组织。沉寂一个月后,黑客从Visser窃取的重要服务商数据公之于众。其内容不仅涉及Visser Precision与特斯拉和SpaceX签署的保密协议信息;还包括如反迫击炮防御系统中天线的规格等洛克希德-马丁设计的重要军事装备细节。

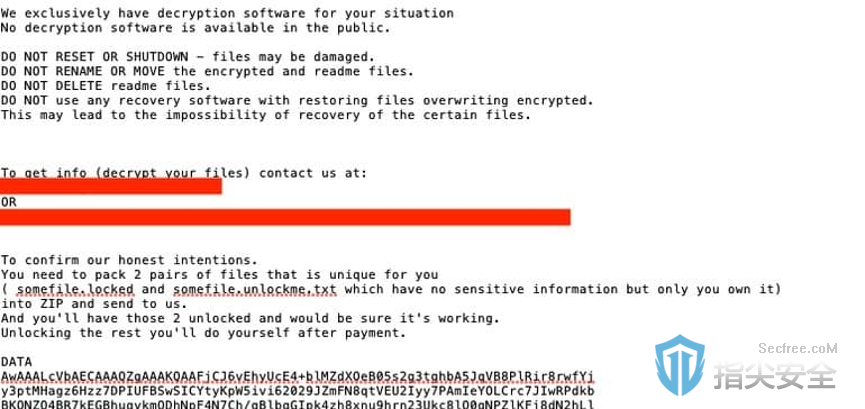

(索要赎金记录屏幕)

一场关于被勒索方,似乎又不关于被勒索方的勒索事件,就这样被冷处理下,“撕票”了。上游公司被“绑架”,下游公司出来“买单”。这不得不令我们深思。

然而,这并不是DopelPayMer黑客第一次公然撕票,公开分享被盗机密数据。事实上,该黑组织有一个定期更新的网站,里面存有大量未支付赎金公司的内部文件。这一内幕,又为我们提供了更多思索的可能性。

可以说,DopelPayMer虽是勒索圈的新兴“选手”,但其充分抓住了制造承包商与重要关键行业存在的千丝万缕之关联,一旦对方不予兑现赎金,立刻展开报复,以达到“致命级”效果。

如此一来,即使是一场小型勒索软件的“炮火”,也不亚于一场国家级APT组织的攻击,它能爆发的威力似乎比我们想象的还要严重,还要恐怖。

从青铜到王者,勒索软件在进化升级 如今早已成大国网络战之“尖锋利器”从青铜到王者,勒索软件在进化升级 如今早已成大国网络战之“尖锋利器”

史上第一起:单纯性勒索之“钱货交易 完事大吉”

史上最早的一起勒索病毒事件出现在1989年。

它名为“AIDS Trojan”意为艾滋病特洛伊木马,象征着一旦感染此木马病毒,就如同艾滋病一般几乎无法治愈。艾滋病特洛伊木马采用加密文件或是进一步威胁公开用户隐私等方式,恶意利用代码干扰目标计算机正常使用。当时,面对这位“全新的劲敌”,缴纳赎金似乎是唯一摆脱它的方式。

不难发现,勒索病毒问世之初,目的就是“求财”。利用网络病毒加密目标计算机软件,不交纳赎金就被攻击者就没有办法重获被勒索的资料信息,可以说,这是一场以“钱货交易“的手段谋取利益的攻击。

进阶性攻击:高伤害勒索之“血洗”互联网

品尝过“勒索”带来的巨大且轻而易举的收获后,勒索病毒的演变与发展更加猛烈异常。这里不得不再次重提:“史无前例”级别的“WannaCry”事件。

2017年,WannaCry勒索病毒以迅雷不及掩耳之势横扫全球,150多个国家惨遭沦陷,全球30多万家机构的计算机纷纷中毒,直接损失达80亿美元,更是波及金融,能源,医疗等众多行业……值得注意的是,它的强势来袭,与以往单纯盗号和资料的病毒完全不同。这一次,即使被攻击者支付了赎金,黑客也不一定释放文件。它的目的俨然是一场“血洗”全球互联网的“游戏”。

随着互联网在人们生产生活中越发不可或缺,利用此制造世界恐慌,也成为某些黑客乐此不疲的动力。然而,这里还隐藏着一个更为深层内容:WannaCry是利用“永恒之蓝”的漏洞进行传播的,而“永恒之蓝”是美国国家安全局NSA大量军用级别网络武器之一,只因其被“影子经纪人” (Shadow Brokers)泄露才流到世面上,被“民间”黑客组织利用。国家级军用“武器”被普通黑客牛刀小试了一下,就能达到如此境地,倘若被国家级黑客利用发动攻击呢?

而上面的担忧,来的又是如此的迅猛。

高段位攻击:国家级勒索之攻坚“利器“

就在“WannaCry”事件发生的几周后, 俄罗斯军方被指利用伪装成NotPetya的勒索病毒发动了一次针对针对乌克兰政府、金融和能源机构发起攻击。几个小时内,该软件从其乌克兰政府办公室开始一直扩散到全球公司的网络,超过200000台计算机被感染。而针对此事件,英国国家网络安全部中心曾在声明中表示:

“国家恶意软件的攻击并非旨在进行解密,而是一次再也无法恢复数据的国家级打击。”

无独有偶,去年9月,Malware Hunter Team也曾披漏过一起窃取情报相关的勒索软件攻击。该勒索软件不仅会加密受害者的文件进而索要赎金,还会搜索受害机器中的财务、军事、执法文件等机密信息以及类似于“艾玛”、“利亚姆”等疑似美国社会保障部列出的婴儿名字。

由此可见,勒索病毒早已从最初的求财牟利、制造恐慌,升级成为国际间谍伪装攻击的手段,成为大国网络战之“尖锋利器”,并直接剑指国防、军队等一国要害。

前有“WannaCry”后有伪装成NotPetya的勒索病毒,勒索病毒的一次次演变与升级,比我们预想的还要快,还要快,而其段位也在逐步从青铜进阶到王者实力。

而此时此刻,你还说勒索病毒只是勒索病毒吗?

文章参考链接:

THE REGISTER-《承包商拒绝付款后,勒索软件卑鄙的人泄露了波音,洛克希德·马丁,SpaceX的文件》